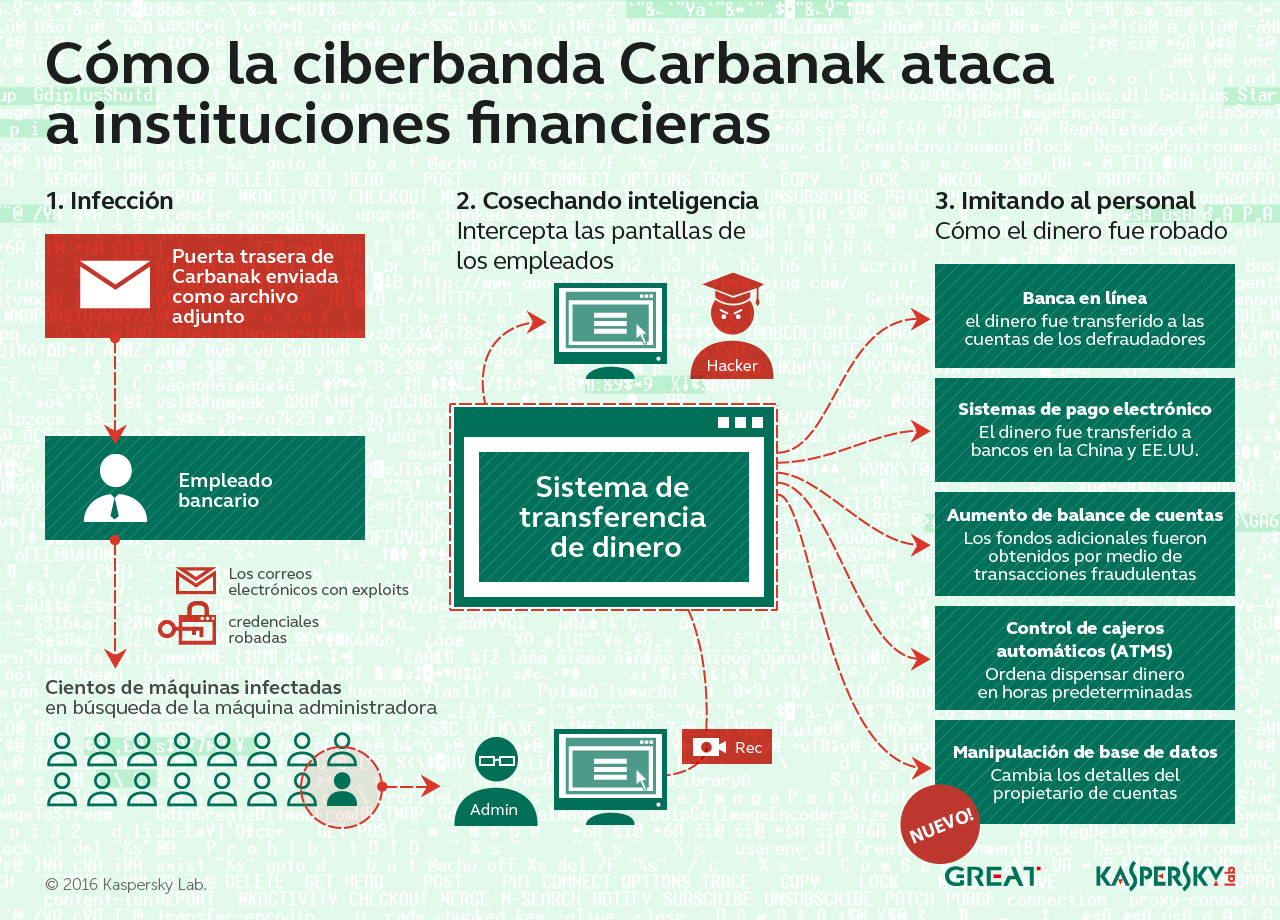

Un año después de que Kaspersky Lab advirtió que los ciberdelincuentes empezarían a adoptar las herramientas y tácticas de APTs (Ataques Persistentes Dirigidos) respaldadas por estados nación con el fin de robarle a bancos, la compañía ha confirmado el regreso de Carbanak como Carbanak 2.0 y puso al descubierto a dos grupos más que trabajan bajo el mismo estilo: Metel y GCMAN. Estos actores atacan a organizaciones financieras mediante el uso de reconocimiento tipo APT encubierto y malware personalizado junto con software legítimo y nuevos esquemas innovadores para retirar dinero.

La banda de cibercriminales Metel tiene muchos trucos en su libro de jugadas, pero es particularmente interesante debido a un esquema muy inteligente: al obtener control de las máquinas dentro de un banco que tienen acceso a transacciones de dinero (por ejemplo, computadoras del centro de atención/asistencia telefónica del banco) la banda puede automatizar la restauración de las transacciones en cajeros automáticos (ATMs).

Esta capacidad de restauración asegura que el saldo en las tarjetas de débito siga igual sin importar el número de transacciones realizadas en los cajeros automáticos. En los ejemplos observados hasta la fecha, la banda de delincuentes roba dinero circulando en auto por diferentes ciudades rusas durante la noche para vaciar las máquinas ATM de diferentes bancos, de manera repetida y utilizando las mismas tarjetas de débito emitidas por los bancos comprometidos. En sólo una noche logran retirar el dinero.

“Hoy en día, la fase activa de un ataque cibernético se está haciendo más corta. Cuando los atacantes se hacen expertos en una operación en particular, sólo les toma unos días o una semana para tomar lo que quieren y corren”, comentó Sergey Golovanov, Investigador Principal de Seguridad del Equipo de Análisis e Investigación Global, Kaspersky Lab.

Durante la investigación forense, los expertos de Kaspersky Lab descubrieron que los operadores de Metel logran su infección inicial a través de correos electrónicos de spear-phishing especialmente diseñados con archivos adjuntos maliciosos, y a través del paquete de exploit Niteris, orientado a las vulnerabilidades en el navegador de la víctima. Una vez dentro de la red, los ciberdelincuentes utilizan herramientas legítimas y de prueba de penetración para moverse lateralmente, secuestrando el controlador de dominio local y, finalmente, localizando y obteniendo el control de las computadoras utilizadas por los empleados del banco encargados del procesamiento de tarjetas de pago.

El grupo Metel permanece activo y la investigación sobre sus actividades continúa. Hasta el momento no se han identificado ataques fuera de Rusia. Sin embargo, hay motivos para sospechar que la infección está mucho más extendida, y se aconseja a los bancos de todo el mundo que revisen posibles infecciones de manera proactiva.

Las tres bandas identificadas están cambiando hacia el uso de malware acompañado de software legítimo en sus operaciones fraudulentas: ¿por qué desarrollar una gran cantidad de herramientas de malware personalizadas, cuando las utilidades legítimas pueden ser igual de eficaces, y disparar un número mucho menor de alarmas?

Pero en términos de sigilo, el actor GCMAN va aún más allá: a veces puede atacar con éxito una organización sin utilizar ningún tipo de malware, corriendo herramientas legítimas y de prueba de penetración solamente. En los casos que los expertos de Kaspersky Lab han investigado, se ha visto a GCMAN utilizando Putty, utilidades VNC (Computación Virtual en Red), y Meterpreter para moverse lateralmente a través de la red hasta que los atacantes llegan a una máquina que se podría utilizar para transferir dinero a servicios de moneda electrónica sin alertar a otros sistemas bancarios.

En uno de los ataques observados por Kaspersky Lab, los ciberdelincuentes permanecieron en la red durante un año y medio antes de activar el robo. El dinero se ha transferido en cantidades de alrededor de $200 dólares, el límite máximo para pagos anónimos en Rusia. Cada minuto, el programador CRON disparaba un script malicioso, y otra suma se transfería a cuentas de dinero electrónico pertenecientes a una mula de dinero. Las órdenes de transacción se enviaron directamente al portal de pago superior del banco y no aparecieron en ninguna otra parte dentro de los sistemas internos del banco.

Y, por último, Carbanak 2.0 marca el resurgimiento de la amenaza persistente avanzada (APT) Carbanak, con las mismas herramientas y técnicas, pero con un perfil de víctima diferente y formas innovadoras de retiro de dinero.

En 2015, los objetivos de Carbanak 2.0 no sólo fueron bancos, también lo fueron los departamentos de presupuesto y contabilidad de cualquier organización de interés. Y en un ejemplo observado por Kaspersky Lab, la banda de Carbanak 2.0 accedió a una institución financiera y procedió a modificar las credenciales de propiedad de una gran empresa. La información se modificó para nombrar a una mula de dinero como accionista de la empresa, mostrando su información de identificación.

“Los ataques a las instituciones financieras descubiertas en 2015 indican una tendencia preocupante de ciberdelincuentes que adoptan de manera agresiva los ataques de tipo APT. La banda Carbanak fue sólo la primera de muchas: los ciberdelincuentes ahora aprenden rápido a utilizar nuevas técnicas en sus operaciones, y vemos que más de ellos han cambiado de ataques usuarios a ataques a los bancos directamente. Su lógica es simple: ahí es donde está el dinero”, advierte Sergey Golovanov. “Y nuestro objetivo es mostrar cómo y dónde, en concreto, los actores podrían golpear para obtener su dinero. Espero que después de escuchar acerca de los ataques de GCMAN, usted irá a comprobar cómo se protegen los servidores web de su banco; mientras que en el caso de Carbanak, aconsejamos proteger la base de datos que contiene la información acerca de los propietarios de las cuentas, y no sólo sus saldos”.

“Los ataques a las instituciones financieras descubiertas en 2015 indican una tendencia preocupante de ciberdelincuentes que adoptan de manera agresiva los ataques de tipo APT. La banda Carbanak fue sólo la primera de muchas: los ciberdelincuentes ahora aprenden rápido a utilizar nuevas técnicas en sus operaciones, y vemos que más de ellos han cambiado de ataques usuarios a ataques a los bancos directamente. Su lógica es simple: ahí es donde está el dinero”, advierte Sergey Golovanov. “Y nuestro objetivo es mostrar cómo y dónde, en concreto, los actores podrían golpear para obtener su dinero. Espero que después de escuchar acerca de los ataques de GCMAN, usted irá a comprobar cómo se protegen los servidores web de su banco; mientras que en el caso de Carbanak, aconsejamos proteger la base de datos que contiene la información acerca de los propietarios de las cuentas, y no sólo sus saldos”.

La empresa está publicando indicadores cruciales de compromiso (IOC) y otros datos para ayudar a las organizaciones a buscar rastros de estos grupos de ataque en sus redes corporativas. Para obtener más información, visite https://securelist.com/blog/research/73638/apt-style-bank-robberies-increase-with-metel-gcman-and-carbanak-2-0-attacks/

Kaspersky Lab insta a todas las organizaciones financieras a analizar cuidadosamente sus redes en busca de la presencia de Carbanak, Metel y GCMAN y, en caso de detectar algo, desinfectar sus sistemas y reportar la intrusión a las instancias policiales.