Como ya se transformó en tradición, el fabricante de soluciones de seguridad Kaspersky Lab realizó el evento para prensa acerca de la realidad de la seguridad en la región. Esta nueva edición, que se llevó a cabo en la bella ciudad de Cartagena en Colombia, reunió a analistas reconocidos quiénes presentaron una actualización al respecto del tema. Aunque para los usuarios y empresas, la conclusión de los expertos sigue sin ser muy motivante si resulta esperanzadora.

Como ya se transformó en tradición, el fabricante de soluciones de seguridad Kaspersky Lab realizó el evento para prensa acerca de la realidad de la seguridad en la región. Esta nueva edición, que se llevó a cabo en la bella ciudad de Cartagena en Colombia, reunió a analistas reconocidos quiénes presentaron una actualización al respecto del tema. Aunque para los usuarios y empresas, la conclusión de los expertos sigue sin ser muy motivante si resulta esperanzadora.

Para comenzar, el número de amenazas se ha incrementado significativamente y a lo largo de 2013 y comienzos de 2014, se ha revelado por medio de compañías de gran renombre que la privacidad de sus clientes ha sido comprometida. Tanto el caso más reciente de la cadena detallista Target (1,200 millones de registros), como lo fue en su momento el año pasado Macy´s y Nordstrom (también millones), cada vez son más los casos que se reportan de compañías que han tenido vulnerabilidades (bancos, hospitales, tarjetas de crédito, telco´s, etc.). Esto representa pérdidas sustanciales en materia económica para ellas y también para los usuarios que ven comprometida su identidad.

“Son varios los factores que han contribuido a que este incremento pero principalmente tiene que ver que los delincuentes han sabido sacarle provecho económico a las vulnerabilidades tecnológicas” señala Dmitry Bestuzhev, Director del equipo de investigación y análisis para Kaspersky Lab. Hace 20 años, el usuario de la única forma que perdía dinero era mediante: la falsificación de su firma en un cheque, falsificación de la firma en algún documento legal o por algún tipo de extorsión. Las compañías tenían pérdidas de manera similar y podíamos añadirle el robo de mercadería, para lo cual ya tenían calculado lo que perdían anualmente y era una cantidad relativamente baja. Bestuzhev lo ilustró de la siguiente manera: en 1994 salía una nueva amenaza (en ese entonces virus) por hora; en el 2006 una por hora; en el 2012 uno por segundo y en el 2014 tres amenazas por segundo.

Hoy en día, tanto usuarios como compañías tienen que buscar cómo protegerse de lo mismo pero de manera digital, que con un poco de “inteligencia tecnológica” se vuelve sencillo. Antes el delincuente tenía que cometer el crimen de manera física y su campo de acción era tan sólo un país o una localidad. Ahora el planeta tierra en donde haya una conexión IP es su campo de acción.

Dispositivos móviles, el vector más común

Según los últimos datos reportados por compañías analistas que se dedican a investigación de mercado, el mundo tiene hoy más dispositivos móviles que habitantes. Esto incluye teléfonos (normales e “inteligentes”), tabletas, computadoras portátiles, etc. Y en pocos años se especula que este número casi se va a duplicar. Esto lo saben muy bien los delincuentes y por ello se han convertido en el objetivo predilecto para atacar. Hay tres formas principales en que los utilizan. La primera es que sirven como vehículos para diseminar malware entre la lista de contactos de cada usuario, esto genera un efecto de multiplicación exponencial y a la hora de querer lanzar un ataque dirigido el efecto es devastador. La segunda utilidad que tienen es que muchos usuarios guardan en las aplicaciones información confidencial, como tarjetas de crédito y claves de acceso a instituciones financieras o similares. Algo tan tonto como claves y usuarios para tiendas virtuales como Google Play o itunes. Y la tercera, que poco a poco se ha ido popularizando es que secuestran el dispositivo y hasta que no se pague una fianza no se libera. A las formas anteriores podemos también añadir, en menor escala pero con igual impacto, geoposicionamiento y espionaje.

Algunos dato relevantes a todo esto dados a conocer por Kasperksy Lab. Nettraveler fue la amenaza más importante del 2013. Atacó a 1800 organizaciones y fueron afectados 40 paises. En América Latina Brasil y Perú son responsables del 75% del “hosting” o almacenamiento de amenazas. Java es el responsable por el 90% de las vulnerabilidades explotadas por los ataques cibernéticos. En el año 2013, el número de ataques diseñados a robar información financiera creció un 27.6% alcanzando 28 millones. Y lo que no es ningún secreto, es que el sistema operativo Android sufre el 98% de ataques a móviles.

Ciberataques a la moda

Este último año hicieron su tan esperado debut los famosos dispositivos “wearable” o tecnología vestible. Google Glass, relojes “inteligentes” como Samsung Gear, y hasta los televisores “inteligentes” se han convertido en el último grito de la moda para espionaje. Todos estos dispositivos tienen en común una cámara, pero independientemente cada uno posee propiedades únicas que pueden “compartir” información que nunca antes se pensó pudiera ser útil para alguien. Veamos cada caso.

Los relojes y/o pulseras inteligentes han adquirido mucha popularidad dentro de los usuarios que hacen deporte. Estos dispositivos se han vuelto los portadores de información tan relevante para espías y malechores como: la ruta utilizada frecuentemente para trotar o andar en bicicleta, el tiempo que pasa fuera de casa haciendo dichas actividades y qué días, patrones alimenticios, estado de salud (a través de los signos vitales, muy útil para espionaje corporativo para ejecutivos claves) y sobre todo puede activarse la cámara para ver y escuchar conversaciones no deseadas. Sí, aunque no lo crea ha habido casos en donde se cambian las opciones del tiempo que puede grabar contenido en uno de estos dispositivos.

Google glass o sus similares, a través de su cámara es un dispositivo para espionaje muy útil. Para ilustrarlo, en el coctel del evento, uno de los analistas llevaba puesto uno de éstos. En la presentación, hizo un collage de fotografías y videos que habían sido tomados sin que ninguno se percatara de ello, poniendo en evidencia lo fácil que es sacarle provecho. Lo mismo sucedió con el reloj “inteligente” que fotografió silenciosamente a los asistentes. A esta tendencia se le llama “Creepshots” que traducido significa fotos de terror. Se espera que se escuche mucho más de esto en los próximos meses.

Lo mismo sucede con todos los dispositivos conectados a una red que tienen cámara de fotografía/video, sea computadora, tableta, teléfono, consolas de juegos, televisor, etc. Son una verdadera amenaza a la privacidad y un dispositivo predilecto utilizado por “espías”. Por lo que aunque no sea estético y si aprecia la privacidad, es recomendable siempre: cerrar la computadora portátil, cubrir con una cinta negra cualquier cámara en la casa u habitación (incluida el Kinect del Xbox) y con mayor relevancia cualquier cámara en los dormitorios. A este proceso se le conoce como “CAMFECTING”, es un proceso fraudulento de intentar “hackear” la webcam y activarla sin permiso del propietario. La estadística de Kaspersky Lab señala que el 60% de los usuarios no bloquean o apagan su cámara.

La nube lo sabe todo

La tecnología es en gran parte cuestión de modas. La nube es sin lugar a dudas una de ellas y pese a que es muy conveniente, es un gran peligro. Hay mucho debate en cuanto a las políticas de privacidad y seguridad de quiénes proveen el servicio de almacenamiento de nuestra información. Con el simple hecho de saber el usuario y la clave de seguridad de un usuario de Apple, Android, Windows y ahora también Blackberry se tiene acceso a: contactos, fotografías, documentos, etc. Las 4 plataformas nos obligan para cambiar de dispositivos a hacer una copia en la nube de nuestros teléfonos, para que se transfieran de uno a otro de manera transparente. Inclusive muchos de estos dispositivos al modificar algo en el teléfono lo actualiza al mismo tiempo en la “nube”. Idealmente sería algo muy bueno, pues no se pierde la información, pero la cantidad de vulnerabilidades que existe en la “nube” hace que esto se convierta en un arma de doble filo.

La tecnología es en gran parte cuestión de modas. La nube es sin lugar a dudas una de ellas y pese a que es muy conveniente, es un gran peligro. Hay mucho debate en cuanto a las políticas de privacidad y seguridad de quiénes proveen el servicio de almacenamiento de nuestra información. Con el simple hecho de saber el usuario y la clave de seguridad de un usuario de Apple, Android, Windows y ahora también Blackberry se tiene acceso a: contactos, fotografías, documentos, etc. Las 4 plataformas nos obligan para cambiar de dispositivos a hacer una copia en la nube de nuestros teléfonos, para que se transfieran de uno a otro de manera transparente. Inclusive muchos de estos dispositivos al modificar algo en el teléfono lo actualiza al mismo tiempo en la “nube”. Idealmente sería algo muy bueno, pues no se pierde la información, pero la cantidad de vulnerabilidades que existe en la “nube” hace que esto se convierta en un arma de doble filo.

A nivel corporativo es aún más complejo. La información almacenada en la nube está a merced de la compañía que ofrezca el servicio de hosting. Muchas compañías únicamente cumplen con ciertos requisitos, como tener un firewall, pero el tenerlo no significa que esté bien configurado o que posea las últimas actualizaciones. Eso explicaría por qué se han robado tanta información personal en tiendas como Target o alguna otra que ha sido vulnerada, que cumplen con los requisitos mínimos de seguridad pero posiblemente no estén configurados apropiadamente. En el caso de Target fue una agencia del gobierno de Estados Unidos la que les informó que habían sido vulnerados, no porque ellos lo detectaran. Otra estadística interesante es que a nivel mundial un atacante permanece dentro de las redes privadas 229 días sin ser detectados.

Un experto en seguridad que de verdad sepa de seguridad o un socio confiable

Dentro de las conclusiones que se presentaron en el marco del evento, es que lamentablemente en la región y a nivel mundial, no le dan la importancia a un experto en seguridad. La misma persona que configura las redes, brinda soporte técnico, configura las impresoras, es aquella que se encarga de las políticas y configuraciones de seguridad (maestro de todo y nada). Es necesario, aunque costoso, que las empresas tengan verdaderos expertos en seguridad, cuya única misión sea esa y que haga valer las normas de seguridad. A la larga, no va a ser tan costoso.

La complejidad de la infraestructura de IT cada día se vuelve más complicada. La nube, virtualización y BYOD son sólo las tendencias que están haciendo todo más vulnerable. Sin embargo, más adelante vendrán más acrónimos que harán todo aún más complejo y este experto debe estar un paso adelante.

Las PYMES posiblemente no pueden afrontar un costo adicional tan caro y posiblemente no haya tantos expertos en la materia por país. Un buen socio de negocios cuya misión sea velar por la seguridad de sus clientes puede ser una oportunidad para integradores que estén buscando un valor agregado. Quizás estos canales puedan pagar verdaderos expertos y darles educación continuada al respecto y se conviertan en la compañía de seguridad dentro de estas PYME´s, Pero para ello, es necesario tener la confianza del cliente y saber mostrar el verdadero valor.

Una iniciativa que estará lanzando Kaspersky Lab con su equipo de analistas e investigadores en un futuro pero que ya anunció en el evento, es crear una división que se dedique a analizar vulnerabilidades a gobiernos y corporaciones. Con esto detectarán vulnerabilidades antes de que sucedan o bien informen a sus clientes de donde provienen. Esto se verá en el corto plazo.

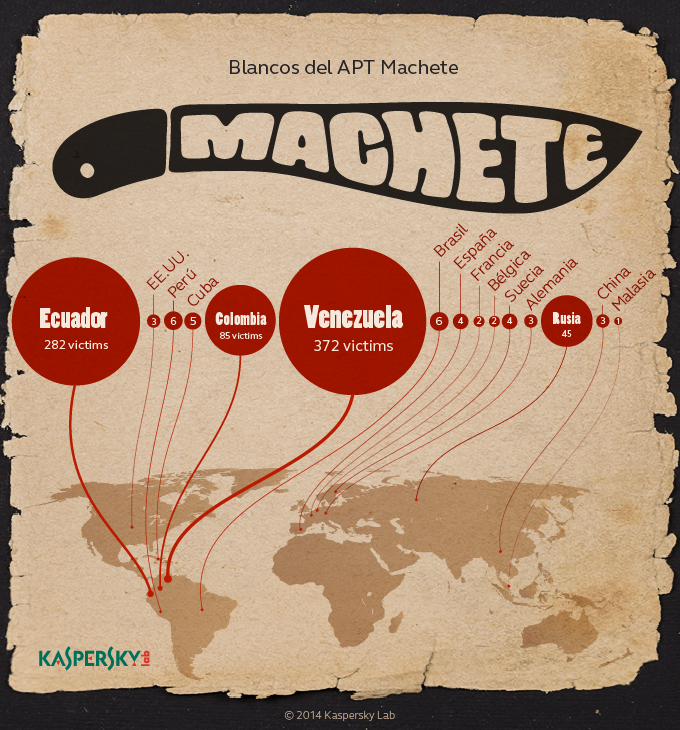

Machete: gobiernos latinos espiando a gobiernos latinos

Parece que fuera algo que únicamente sucede con países desarrollados y que tienen mucho que ganar robando información militar del oponente. Pero ya no es sólo eso. Kaspersky Lab reveló a la prensa latinoamericana una amenaza latente que está afectando a varios países de habla hispana. La bautizaron como “Machete”.

Según Dmitry Bestuzhev, esta es la primera campaña criminal que se conoce que tiene origen en un país de América Latina espiando a otro. “Hace un tiempo (2010), un cliente nuestro en Latinoamérica (General del Ejército de un país Latinoamericano) nos comentó que estuvo de visita en China y que creía que su equipo se infectó con un virus todavía no detectado, no conocido. Mientras le ayudábamos con el análisis de la máquina, encontramos un archivo muy interesante que no tenía nada que ver con China pues no contenía ningún rastro de códigos chinos. En principio, aparentaba ser una aplicación relacionada con Java, pero tras un rápido análisis, quedó claro que era algo más que un simple archivo de Java” señaló el ejecutivo.

A partir de esto, el equipo de Investigación y análisis que presiden en la región Bestuzhev, dio inicio al análisis de esta amenaza dirigida. Desde entonces se dio a la ardua tarea de análisis y hasta el 2014, el equipo fue capaz de anunciar este hallazgo. Según presentó en el evento, ellos tienen evidencia de que es un país de Latinoamérica quién está detrás de todo esto. Los países más afectados han sido en su orden: Venezuela, Ecuador y Colombia. Venezuela fue afecada con el 42%, Ecuador el 36% y Colombia el 11%.

De acuerdo a lo presentado los principales blancos de ataque fueron: instituciones mlitares, agencias gubernamentales, agencias de fuerza pública y embajadas. Los datos curiosos de este ataque y por lo cual aseveran que proviene de América Latina son los siguientes: el ataque habla 100% español. Y no cualquier español, es un español bastante regioalizado, razón por lo que España quedo descartada. Palabras como “reportes” en lugar de informes, “ingresar” en lugar de introduir y “peso” en lugar de tamaños, son algunos de las expresiones que quiénes lo crearon utilizan. Y por último, las víctimas son instituciones de paises cuyo idioma oficial es español. Pese a haberse detectado en 2010, en el año 2012 tuvo una mejora en su infraestructura lo cual lo hizo más letal.

Los ejecutivos de Kaspersky Lab no quisieron divulgar el nombre del pais del cual sospechan su origen, pero aseguran que seguirán investigando.

Por: Guillermo Mata-Enviado Especial-Cartagena, Colombia