Parece que fuera algo que únicamente sucede con paises desarrollados y que tienen mucho que ganar robando información militar del oponente. Pero ya no es sólo eso. En el marco de su conferencia anual de Analistas de Seguridad, capitulo Latinoamérica, Kaspersky Lab reveló a la prensa latinoamericana una amenaza latente que está afectando a varios países de habla hispana. La bautizaron como “Machete”.

Parece que fuera algo que únicamente sucede con paises desarrollados y que tienen mucho que ganar robando información militar del oponente. Pero ya no es sólo eso. En el marco de su conferencia anual de Analistas de Seguridad, capitulo Latinoamérica, Kaspersky Lab reveló a la prensa latinoamericana una amenaza latente que está afectando a varios países de habla hispana. La bautizaron como “Machete”.

Según Dmitry Bestuzhev, Director del equipo de Analisis e Investigación para América Latina de Kaspersky Lab, esta es la primera campaña criminal que se conoce que tiene origen en un país de América Latina espiando a otro. “Hace un tiempo (2010), un cliente nuestro en Latinoamérica (General del Ejército de un país Latinoamericano) nos comentó que estuvo de visita en China y que creía que su equipo se infectó con un virus todavía no detectado, no conocido. Mientras le ayudábamos con el análisis de la máquina, encontramos un archivo muy interesante que no tenía nada que ver con China pues no contenía ningún rastro de códigos chinos. En principio, aparentaba ser una aplicación relacionada con Java, pero tras un rápido análisis, quedó claro que era algo más que un simple archivo de Java” señaló el ejecutivo.

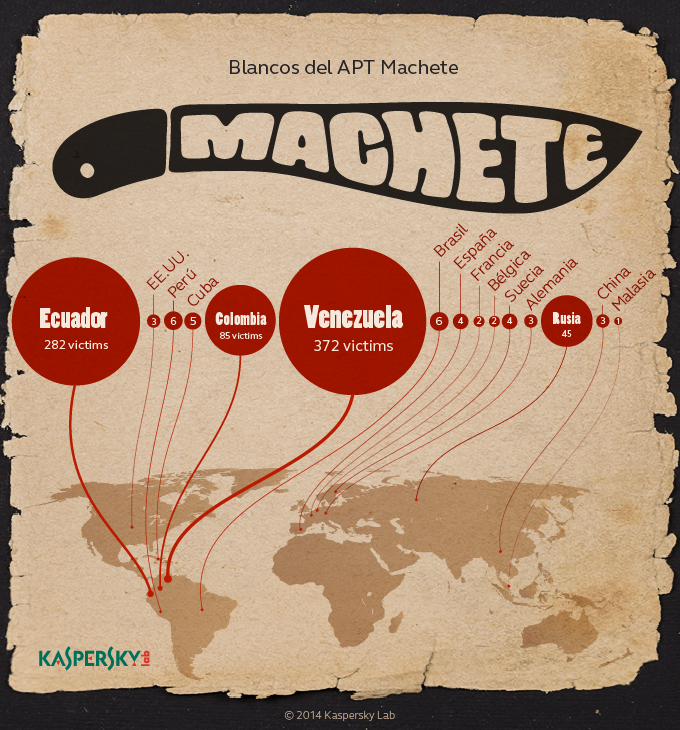

A partir de esto, el equipo de Investigación y análisis que presiden en la región Bestuzhev, dio inicio al análisis de esta amenaza dirigida. Desde entonces se dio a la ardua tarea de análisis y hasta el 2014, el equipo fue capaz de anunciar este hallazgo. Según presentó en el evento, ellos tienen evidencia de que es un país de Latinoamérica quién está detrás de todo esto. Los países más afectados han sido en su orden: Venezuela, Ecuador y Colombia. Venezuela fue afecada con el 42%, Ecuador el 36% y Colombia el 11%.

De acuerdo a lo presentado los principales blancos de ataque fueron: instituciones mlitares, agencias gubernamentales, agencias de fuerza pública y embajadas. Los datos curiosos de este ataque y por lo cual aseveran que proviene de América Latina son los siguientes: el ataque habla 100% español. Y no cualquier español, es un español bastante regioalizado, razón por lo que España quedo descartada. Palabras como “reportes” en lugar de informes, “ingresar” en lugar de introduir y “peso” en lugar de tamaños, son algunos de las expresiones que quiénes lo crearon utilizan. Y por último, las víctimas son instituciones de paises cuyo idioma oficial es español. Pese a haberse detectado en 2010, en el año 2012 tuvo una mejora en su infraestructura lo cual lo hizo más letal.

Los ejecutivos de Kaspersky Lab no quisieron divulgar el nombre del pais del cual sospechan su origen, pero aseguran que seguirán investigando.

¿Cómo funciona “Machete”?

Este programa malicioso se propaga mediante técnicas de ingeniería social, incluyendo mensajes de correo tipo spear-phishing e infecciones vía web, mediante un sitio web especialmente preparado y fraudulento. No hay evidencias de exploits para vulnerabilidades día-cero.

Durante la investigación de Kaspersky Lab, también descubrieron otros archivos que instalan esta herramienta de ciberespionaje, en lo que parece ser una campaña dedicada tipo spear-phishing. Estos archivos se muestran como una presentación de PowerPoint que instala programas maliciosos en el sistema atacado cuando el archivo se abre. Estos son los nombres de los adjuntos de PowerPoint:

- Hermosa XXX.pps.rar

- Suntzu.rar

- El arte de la guerra.rar

- Hot brazilian XXX.rar

En realidad, estos archivos son archivos comprimidos de Nullsoft Installer que se autodescomprimen y tienen fechas de compilación que datan de hasta 2008.

Una particularidad del código es el lenguaje Python incrustado en los ejecutables es que estos instaladores lo incluyen y también todas sus librerías necesarias para la ejecución, así como el archivo PowerPoint que se le muestra a la víctima durante la instalación. El resultado son archivos muy grandes, de más de 3MB.

Estos son algunos ejemplos de capturas de pantalla de los archivos mencionados:

Un punto técnico relevante en esta campaña es el uso de Python incrustado en los ejecutables de Windows del programa malicioso. Esto es muy inusual y no representa ninguna ventaja para los atacantes, salvo la facilidad de escribir códigos. No cuenta con soporte para múltiples plataformas ya que el código está muy dirigido a Windows (uso de librerías). Sin embargo, varias pistas que detectamos nos indicaron que los atacantes estaban preparando la infraestructura para usuarios de Mac OS X y Linux. Además de los componentes para Windows, también descubrimos un componente móvil (Android).

Tanto los atacantes como las víctimas son hispanohablantes nativos, como pudimos constar de manera consistente en el código fuente del lado del cliente y en el código Python.

Estos son los dominios que encontramos durante la campaña de infección. Cualquier intento de comunicación con ellos debe considerarse de extremo riesgo:

java.serveblog.net

agaliarept.com

frejabe.com

grannegral.com

plushbr.com

xmailliwx.com

blogwhereyou.com (sinkholed by Kaspersky Lab)

grannegral.com (sinkholed by Kaspersky Lab)